Big Head-Ransomware, die wie ein Windows-Update aussieht, kann auch Backups löschen

Letzten Monat veröffentlichten Sicherheitsforscher von FortiGuard Labs, der Forschungsorganisation von Fortinet, ihre Erkenntnisse über eine Ransomware-Variante, die Geräte infiziert, indem sie sich als wichtige Windows-Updates tarnt.

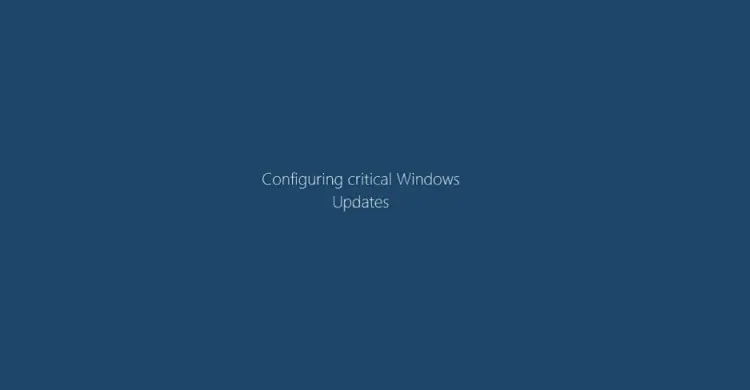

Das Bild unten zeigt den gefälschten Windows-Update-Bildschirm, den diese Ransomware mit dem Namen "Big Head" anzeigt, wenn sie im Wesentlichen Dateien im Hintergrund verschlüsselt, während der Benutzer darauf wartet, dass sein PC das angebliche Windows-Update abschließt. Dieser Vorgang dauert etwa 30 Sekunden.

Die oben erwähnte Variante ist die erste Variante der Ransomware, die als Variante A bekannt ist. Es gibt auch eine weitere Variante, die als Variante B bezeichnet wird und eine PowerShell-Datei namens "cry.ps1" für die Verschlüsselung von Dateien auf infizierten Systemen verwendet.

FortiGuard Labs erkennt bekannte Big Head-Ransomware-Varianten mit den folgenden AV-Signaturen:

- MSIL/Fantom.R!tr.ransom

- MSIL/Agent.FOV!tr

- MSIL/Kryptik.AGXL!tr

- MSIL/ClipBanker.MZ!tr.ransom

Daraufhin veröffentlichte Trend Micro vor ein paar Tagen seine eigenen Untersuchungen und Erkenntnisse über Big Head und enthüllte weitere Details über die Malware. Das Unternehmen fand heraus, dass die Ransomware auch virtualisierte Umgebungen wie Virtual Box oder VMware überprüft und sogar VSS-Backups (Volume Shadow Copy Service) löscht, was die Sache ziemlich beängstigend macht.

Trend Micro erklärt:

Die Ransomware sucht nach Zeichenfolgen wie VBOX, Virtual oder VMware in der Registrierung für die Festplattenaufzählung, um festzustellen, ob das System in einer virtuellen Umgebung betrieben wird. Außerdem wird nach Prozessen gesucht, die die folgende Teilzeichenkette enthalten: VBox, prl_(parallel's desktop), srvc.exe, vmtoolsd.

Die Malware identifiziert bestimmte Prozessnamen, die mit Virtualisierungssoftware verbunden sind, um festzustellen, ob das System in einer virtualisierten Umgebung ausgeführt wird, und kann ihre Aktionen entsprechend anpassen, um erfolgreicher zu sein oder sich zu entziehen. Mit der folgenden Befehlszeile kann er auch die verfügbaren Wiederherstellungsbackups löschen:

vssadmin delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Trend Micro analysierte auch einige andere Beispiele als das oben genannte. Die drei Beispiele und ihre Merkmale sind im Folgenden zusammengefasst:

- Das erste Beispiel enthält eine Backdoor in seiner Infektionskette.

- Das zweite Beispiel verwendet einen Spionagetrojaner und/oder Infodiebstahl.

- Das dritte Beispiel verwendet einen Dateiinfektor.

Weitere technische Details sowie die IOCs (Indicators of Compromise) von Big Head finden Sie auf den Webseiten von Fortinet und Trend Micro, die in den unten aufgeführten Quellen verlinkt sind.

Quelle: Source: Fortinet via Trend Micro